Tradicionalmente, la tecnología de identificación digital tenía una vocación de defensa del perímetro. Sin más. Se planteaba como una suerte de cortafuegos que impedía el acceso no autorizado a activos internos, generalmente alojados en un servidor local. Sin embargo, este planteamiento, con más de dos décadas de historia, se ha quedado muy exiguo para hacer frente al actual universo digital, que integra webs, móviles, Cloud, Internet de las Cosas y un sin fin de aplicaciones modernas.

La integridad digital ha ampliado sus fronteras y debe adaptarse a estos tiempos, en los que prima la instantaneidad y el acceso universal a todo tipo de recursos. Ahora resulta imperativo contar con una identidad online inquebrantable.

En nuestros días, las infracciones relacionadas con la identidad digital son el principal foco de pérdida de datos. Un problema que suponen quebrantos anuales para las compañías de 3,8 millones de dólares, de media. Eso, por no hablar de las pérdidas de confianza y prestigio que acarrean.

En el actual escenario corporativo, también surge un nuevo factor que altera el devenir de muchas organizaciones, el Cloud. Si bien se trata de un recurso muy práctico y lucrativo, escalable y económico, también plantea complicaciones a la gestión de identidades clásica.

En este entorno más abierto, las medidas de seguridad deben extremarse y la correcta autenticación de usuarios resulta imprescindible. Hay que validar la identidad de consumidores y empleados desde el Cloud, claro, pero hacerlo también sin dificultad o fricción para ellos.

Aparece aquí la modalidad conocida como Identidad Digital como Servicio (IDaaS), que promete confirmar y autorizar el acceso de los usuarios de forma infalible, además de mantener la identificación permanente del usuario, sin que este lo perciba. Y lo debe hacer en cualquier dispositivo que accede a los recursos, ya sea PC, portátil o móvil, por citar los más comunes.

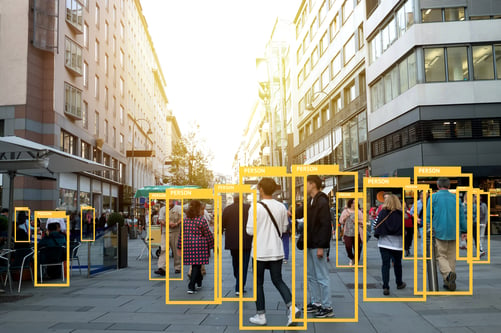

El objetivo final es realizar una gestión completa de identidades y terminales que acceden a una organización, para que sean invulnerables, en función del perfil de cada usuario y respetando la confidencialidad de los datos personales, entre otros criterios.

Por ello, conviene crear un proceso de autenticación ágil, con los mínimos datos personales necesarios y un nivel de exigencia ajustado a cada perfil, y a la importancia del recurso al que se accede. También se recomienda que este procedimiento cuente con cierta inteligencia que le permita mejorar con su uso y que incluya opciones de inicio de sesión único (SSO), para acceder a todas las aplicaciones con un solo conjunto de credenciales.

Si todo se logra, es muy posible que las tecnologías de gestión de identidades modernas logren las tasas de crecimiento de dos dígitos que pronostican los analistas de mercado.